Na semana que passou, muito se discutiu sobre um aplicativo chinês que está ficando muito popular nos Estados Unidos, o Meitu. Ele transforma selfies em imagens fofinhas que os asiáticos adoram.

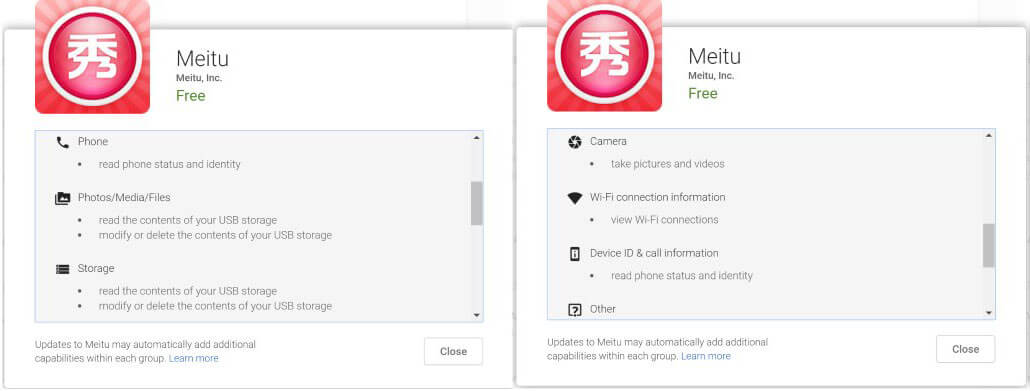

O problema é que se descobriu que este aplicativo acaba coletando dados demais do celular, como código IMEI, modelo do aparelho, resolução de tela, versão do sistema operacional, IP, endereço MAC, lista de contato, mensagens SMS, coisas assim. Por que um aplicativo de fotos precisaria de tantas informações assim?

É claro que parte da blogosfera se assustou e denunciou o app, mas esqueceu de enfatizar que metade disso não é possível fazer normalmente no iOS, apenas em dispositivos Android ou iPhones com jailbreak.

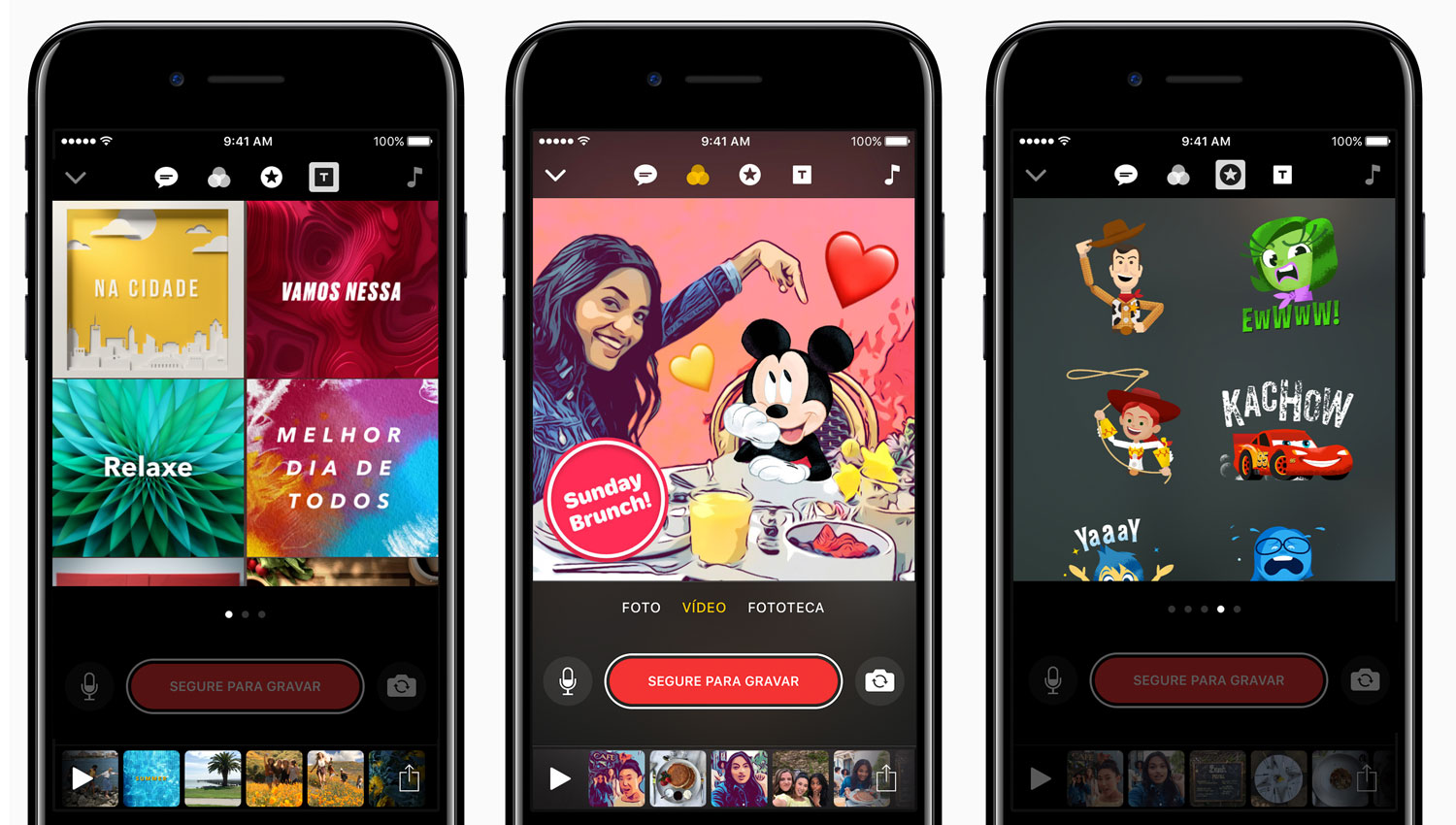

Meitu em chinês significa “foto bonita” e é justamente isso que o aplicativo teoricamente se propõe: transformar suas selfies regulares em belas imagens, mesmo se você acabou de acordar. Ele aplica filtros, exagera nos olhos, desfoca algumas partes e deixa mais claras outras, fazendo com que o rosto fique um pouco diferente do original.

Mas um desenvolvedor resolveu analisar os dados que o aplicativo estava enviando para os servidores na China e descobriu que a quantidade de informações é bem maior do que se poderia supor de um app de imagens. Ele coleta até o IMEI do aparelho.

Eles se defendem, dizendo que precisam dessas informações para contornar os bloqueios impostos pelo governo chinês na rede do país, principalmente nas lojas de aplicativos. E visto que seu público é principalmente o chinês (o Meitu é bem popular lá desde 2008, com aplicativos inclusive para computador), eles não pretendem lançar uma versão internacional sem toda essa coleta de dados.

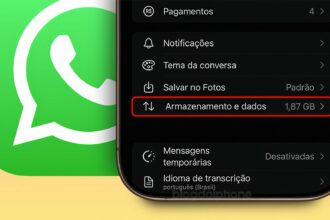

Em termos de preocupação com a privacidade, o iOS é um sistema bem protegido. Nenhum aplicativo tem autorização de acessar informações de hardware, como IMEI, IMSI e endereço MAC. Você é quem dá autorização para o app aceder à sua biblioteca de fotos e de vídeos, além de sua localização e até o microfone, cada coisa de forma separada, isso depois de instalar o app. No Android, por exemplo, esses acessos são informados no momento do download, mas o usuário não tem liberdade de escolher o que vai ou não permitir, apenas pode escolher se concorda ou não com aqueles acessos, e caso contrário não pode instalar. A partir da versão 6.0 Marshmallow o Google até permite que o usuário autorize individualmente as permissões, mas o problema é que menos de 20% dos usuários usam versões mais recentes do sistema que possuam esta possibilidade. A maioria está sujeita ao app.

No iOS um aplicativo não tem a possibilidade de acessar sua lista de chamadas, seu IMEI ou dados mais sensíveis. Um pesquisador analisou como o Meitu para iOS se comporta e quais dados ele repassa para a China. Ele disse que o app fornece um endereço MAC falso (é um recurso do iOS desde a versão 8.0), e não fornece o IMEI do aparelho. Mas é capaz de informar o modelo do dispositivo (iPhone 7, 6s, etc), a versão do sistema, o nome da operadora, país e linguagem do aparelho e tipo de rede usada (WiFi ou 3G/4G). Ele pode acessar também a localização GPS, mas para isso precisa de uma autorização do usuário, através de um pop-up durante o uso.

Porém, em dispositivos com jailbreak esta segurança toda desaparece e o app pode sim fornecer muito mais informações que o ‘aceitável’.

Welp, Meitu definitely has a number of different checks to see if your iPhone is jailbroken… pic.twitter.com/XSbKqDKgqX

— Jonathan Zdziarski (@JZdziarski) 19 de janeiro de 2017

Portanto, fique esperto com este tipo de aplicativo, que parece inofensivo e não custa nada para usar. Mesmo ele não tendo tantas permissões quanto tem no Android, ainda sim ele repassa muitas informações suas para os servidores do aplicativo (assim como muitos outros do mesmo tipo). E vale aquela velha máxima: “Quando um aplicativo ou serviço é de graça, o produto é você“.